Si queremos que nuestros datos estén a salvo y que nadie pueda colarse en nuestra infraestructura de red, es esencial que la protejamos con los sistemas de seguridad más eficaces. En este informe os ofrecemos nuestros mejores consejos.

Nivel: Avanzado

Claves para blindar tus comunicaciones

Conexión 3G

En lo que respecta a la seguridad en las redes de comunicaciones de tercera generación (3G), podemos estar tranquilos. A diferencia de lo que sucede con el proveedor de servicios de Internet fijo (FISP), en el que somos nosotros los responsables de la seguridad de nuestra propia infraestructura de red, en el caso de los terminales móviles es el proveedor de servicios quien se responsabiliza de este asunto, permitiendo al usuario despreocuparse de la seguridad de su terminal, tanto en las conversaciones de voz como en las conexiones de datos, y proporcionando así mecanismos de seguridad que van mucho mas allá de lo comúnmente configurado en un router: cambios dinámicos de clave, corrección dinámica de errores, saltos de canal sincronizados con las antenas de telefonía móvil, mecanismos software y hardware deroaming y handover, y un largo etcétera.

También protocolos de seguridad GSM mejorados y englobados dentro del estándar 3GPP, que necesitarían de millones en equipo electrónico para tratar de espiar tan solo unos segundos una comunicación de voz o datos.

DLNA

DLNA (Digital Living Network Alliance) permite que los distintos dispositivos que pueda haber dentro de una misma red se interconecten entre ellos para compartir contenidos. La ventaja que puede ofrecer es una fácil configuración y una gran versatilidad. Este sistema es capaz de funcionar tanto en las redes WiFi como en las Ethernet.

La configuración de los algoritmos de seguridad depende fuertemente del fabricante. Por lo general, dado que necesitan de la existencia de un router en la red, soportan los mismosprotocolos de encriptación que los enrutadores de los que hablamos en este artículo. Más adelante, os explicamos las ventajas de cada uno, pero lo más recomendable es utilizar WPA2 bajo TKIP y habilitar el filtrado MAC.

Bluetooth

Esta tecnología, concebida inicialmente para las comunicaciones SRR (Short Range Radio o de radiofrecuencia para corto alcance), se hizo muy popular por su sencillez de manejo y por la posibilidad de ser utilizada como soporte para audio y datos. No obstante, adolece de serios problemas de seguridad.

A nivel de red, permite la creación de redes de dispositivos denominadas pico nets, aunque cualquiera que la haya utilizado enseguida puede darse cuenta de la fragilidad de las clavesempleadas (generalmente numéricas de 4 dígitos). Se han documentado robos de informaciónen dispositivos móviles con la opción Bluetooth activada, por lo que lo más aconsejable es desactivar la difusión del identificador para pasar desapercibidos, y desconectar dicha interfaz siempre que no sea necesario su uso.

NFC

NFC (Near Field Communications o comunicaciones de campo cercano) constituye una alternativa a las comunicaciones RFID y Bluetooth, en las que un dispositivo móvil puede conectar con un terminal de forma inalámbrica dentro de un campo de alta frecuencia y con una cobertura muy corta, que ronda las decenas de centímetros.

Aunque NFC basa su seguridad en el corto alcance de su tecnología, por sí mismo el estándarno proporciona protocolos ISO de seguridad. En este contexto son las aplicaciones las responsables de aportar sus propios mecanismos de cifrado y protección de la información. La recomendación pasa por emplear siempre software confiable y certificado, hacer uso de mecanismos robustos para la creación y gestión de contraseñas, así como evitar a toda costa utilizar esta tecnología cuando veamos que alguien se sitúa muy cerca de nuestro radio de cobertura.

Wireless HD

Esta innovación también se denomina Wireless Display y consiste en la transmisión inalámbrica de contenidos en alta definición. Los protocolos de seguridad de este novedoso método de comunicación inalámbrica son actualmente dos: HDPC (High Bandwidth Digital Content Protection o protección de contenido digital de elevado ancho de banda), que actualmente está en desuso, y DTPC (Digital Transmission Content Protection o protección de contenido en transmisiones digitales).

Respecto a HDPC, se trataba de una primera revisión propietaria de Intel cuyo algoritmo no fue publicado. Sin embargo, esto no impidió que en 2010 fuera «pirateado», algo reconocido por la propia Intel. Por otro lado, DTPC constituye un protocolo de comunicaciones mucho más robusto y es el más empleado en la actualidad, pues no solo evita la copia ilegal de los contenidos audiovisuales, sino que, gracias a su algoritmo, también propietario y compuesto por cuatro capas de protección, permite la defensa de los datos difundidos en nuestra red. Cabe destacar que todos los equipos deben soportar este protocolo para poder comunicarse entre sí.

Defiende tu red WiFi con la máxima eficacia

Consejo 1. Configura el cortafuegos

El cortafuegos es el responsable de filtrar los accesos a determinados servicios desde el exterior de tu red, y también de detener «fugas» hacia fuera de tu infraestructura. Lo primero que hace es bloquear todos los puertos de tu router y, luego, te permite aplicar las reglas que desees. Por lo general, el método de cerrar todos los puertos y luego abrirlos de forma selectiva es indudablemente el más seguro. Eso sí, si no se lleva a cabo de forma correcta, puededisminuir notablemente el ancho de banda e imposibilitar el acceso a medios desde el exterior.

Por lo general, siempre es recomendable abrir los puertos de los servidores de información, sean del tipo que sean (audio, vídeo, etc.), y mantener el resto de los puertos cerrados. Además, os recordamos que para el streaming de datos de vídeo y audio, y también en los videojuegos on-line, se emplean conexiones de tipo UDP, mientras que para facilitar el acceso web y la transferencia de archivos por FTP se emplea el protocolo TCP.

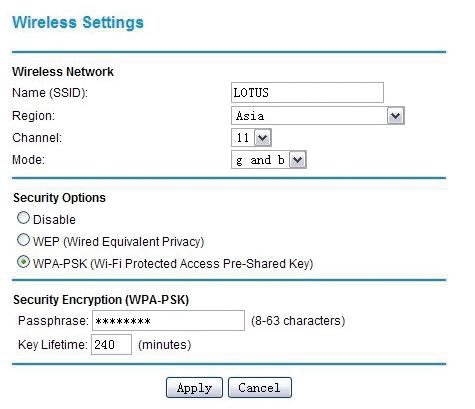

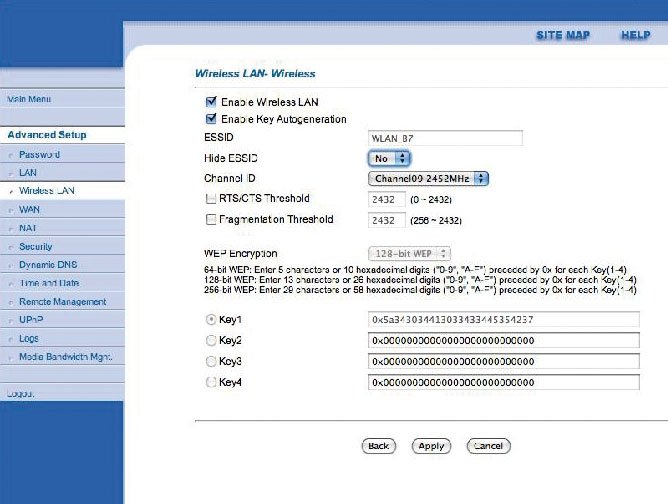

Consejo 2. Oculta el SSID

Uno de los mitos de la seguridad consiste en configurar los dispositivos inalámbricos y, en concreto, los basados en las tecnologías WiFi, PLC y Bluetooth para que no hagan broadcast(es decir, para que no publiquen de forma inalámbrica) del identificador de su red. De este modo, se espera reducir el número de posibles atacantes maliciosos mediante el mecanismo de la ocultación.

Aunque desde la redacción de PC Actual reconocemos que siempre es un mecanismo de protección recomendable, no por ello os dejamos de alertar acerca de sus limitaciones. Y es que, en la actualidad, existen multitud de herramientas software que posibilitan encontrar un determinado equipo inalámbrico, incluso después de ocultar su SSID, por lo que siempre debemos utilizarlo como complemento a los mecanismos de cifrado enunciados anteriormente y nunca como un sustituto de los mismos.

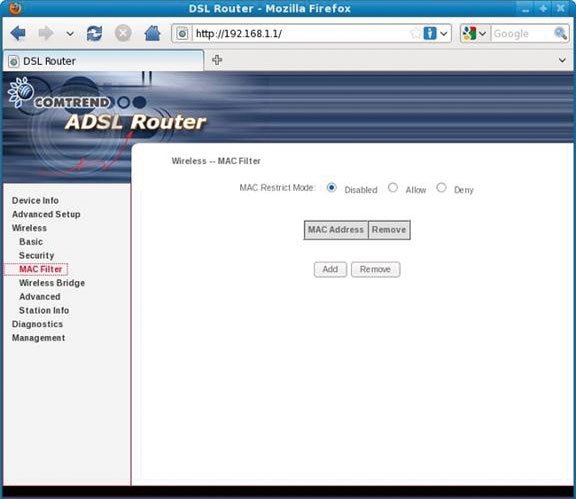

Consejo 3. Activa el filtrado por dirección MAC

El mecanismo de protección por excelencia consiste en el filtrado mediante MAC. Se trata de ladirección física de la controladora de red y es un identificador de 48 bits agrupado en 6 pares de caracteres alfanuméricos separados por: (del tipo A1:B2:C3:XX:YY:ZZ) que reconoce a un dispositivo de forma única.

El método de filtrado mediante MAC consiste en declarar una lista de dispositivos amigos a los que el router o concentrador inalámbrico concede permisos de acceso al medio. Todos aquellos que no están declarados en dicha lista tienen denegado por sistema el acceso a la red, lo que imposibilita un ataque de tipo criptográfico, para el cual, en primer lugar, hay que estar en la lista de admitidos.

Consejo 4. Apuesta por un cifrado seguro

Los algoritmos de cifrado basados en WEP, aun usando claves relativamente seguras, son sencillos de romper, pues los programas empleados para el ataque de las redes inalámbricas permiten inyectar tráfico y, con ello, facilitan enormemente la ruptura de la encriptación, con independencia de la longitud de la clave empleada al efecto. Por esta razón desaconsejamos totalmente su uso.

Los algoritmos WPA y WPA2 son mucho más seguros que WEP, pues no tienen problemas de diseño y, por lo tanto, dificultan los ataques. Sin embargo, no son inexpugnables a los ataques por fuerza bruta. Por este motivo, nuestra recomendación en este caso consiste en emplear claves con mezcla de caracteres alfanuméricos, signos de puntuación y caracteres del tipo $,%,#, @, etc. y de más de 8 letras, evitando frases o palabras susceptibles de figurar en diccionarios, nombres de películas, etc. Asimismo, es bueno apostar por TKIP para WPA en caso de que esté disponible, pues permite el cambio periódico de la clave de forma automática.